ITG18 — одна из самых активных хакерских группировок в мире, также известна как APT35 и Charming Kitten. Она финансируется иранскими властями и неоднократно участвовала в шпионских операциях против других стран. В 2018 году, когда американцы собирались ввести новые санкции против Ирана, хакеры взламывали аккаунты Управления по контролю за иностранными активами Министерства финансов США.

После начала пандемии коронавируса злоумышленники сосредоточились на учетных записях компании Gilead Sciences Inc., которая разрабатывает лекарства от COVID-19. Потом они пытались получить информацию из аккаунтов сотрудников ВОЗ. А в июне стало известно об операции Charming Kitten, направленной против президентской кампании Дональда Трампа.

Но недавно группировка столкнулась с грандиозной утечкой информации. Хакеры допустили ошибку в настройках безопасности, благодаря чему специалисты компании IBM на три дня получили доступ к одному из их серверов и скачали оттуда более 40 гигабайт данных. Среди полученной информации — ряд компрометирующих видеороликов продолжительностью от двух минут до двух часов.

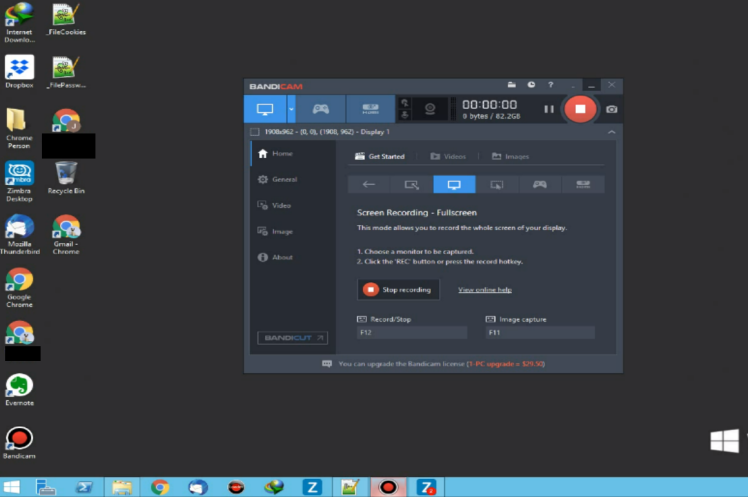

На записях иранские хакеры подробно демонстрируют, как управляют взломанными учетными записями в Google и Yahoo, загружают из них информацию и занимаются фишингом. Эксперты по кибербезопасности считают, что с помощью видео хакеры ITG18 обучали новых членов группировки. Ролики не показывают никаких сложных операций, но помогают понять принцип работы хакеров.

Иранские хакеры записывали обучающие видео с помощью сервиса Bandicam.

IBM X-Force IRIS

«Мы почти никогда не получаем инсайты о том, как работают подобные преступники. И очень редко нам удается воочию увидеть, что делают наши противники за своими компьютерами», — говорит Элисон Уикофф, старший аналитик IBM X-Force Incident Response Intelligence Services.

В пяти видео — AOL.avi, Aol Contact.avi, Gmail.avi, Yahoo.avi и Hotmail.avi — один из хакеров демонстрирует, как нужно работать со взломанным аккаунтом. Прежде чем войти в учетную запись, он находит нужные логин и пароль в текстовом файле. Затем заходит в аккаунт, быстро удаляет оповещения системы безопасности о новом входе, скачивает все контактные данные, фотографии и файлы. А затем меняет настройки безопасности и добавляет учетную запись на платформу Zimbra, которая позволяет управлять несколькими аккаунтами в одном интерфейсе.

Интерфейс платформы Zimbra, которая позволяет одновременно управлять несколькими учетными записями.

IBM X-Force IRIS

В другом видео показано, как один из иранских хакеров по схожему принципу скачивает информацию из учетных записей морского пехотинца США и офицера греческих ВМС. Из аккаунта американского военного в Google удалось получить информацию о его подразделении и базе, где он служил. А также его адрес, персональные фотографии, видео и квитанции об уплате налогов. Подобные данные удалось собрать и о греческом офицере.

Впрочем, хакер не ограничился почтой и попытался зайти в аккаунты военных еще на 75 сайтах, среди которых — музыкальный стриминговый сервис, банк и даже пиццерия. Все сайты на греческом он переводил на английский с помощью встроенной функции в браузере Google Chrome.

Папки, изъятые с сервера ITG18. Они содержат данные из учетных записей жертв.

IBM X-Force IRIS

Специалисты IBM говорят, что им не удалось найти доказательств того, что хакеры ITG18 смогли получить доступ к тайной информации. Однако не исключают, что представители группировки просто искали в личных файлах что-то, что помогло бы им углубить шпионскую операцию в американских и греческих ВМС.

Некоторые видео также изображали попытки фишинга — получение хакерами конфиденциальной информации от самих жертв. Например, один из хакеров Charming Kitten рассылал с учетной записи Yahoo фишинговые письма благотворителю иранско-американского происхождения и двум чиновникам Государственного департамента США.

Аккаунт, при помощи которого один из хакеров занимался фишингом, зарегистрирован на иранский номер телефона.

IBM X-Force IRIS

Эксперты прогнозируют, что обнародование видео заставит хакеров изменить свою тактику, ведь взломанные аккаунты содержат доказательства того, как именно они были скомпрометированы. При этом специалисты IBM не надеются, что утечка положит конец хакерским операциям ITG18 или хотя бы приостановит их. В прошлом году группировка потеряла около ста доменов — их изъяла Microsoft, но хакеры быстро справились с этим и продолжили работать в прежнем темпе.